Как принудительно завершить зависшую службу в Windows?

Как завершить процесс службы Windows, которая зависла в статусе stopping (остановка) или starting (запуск)?

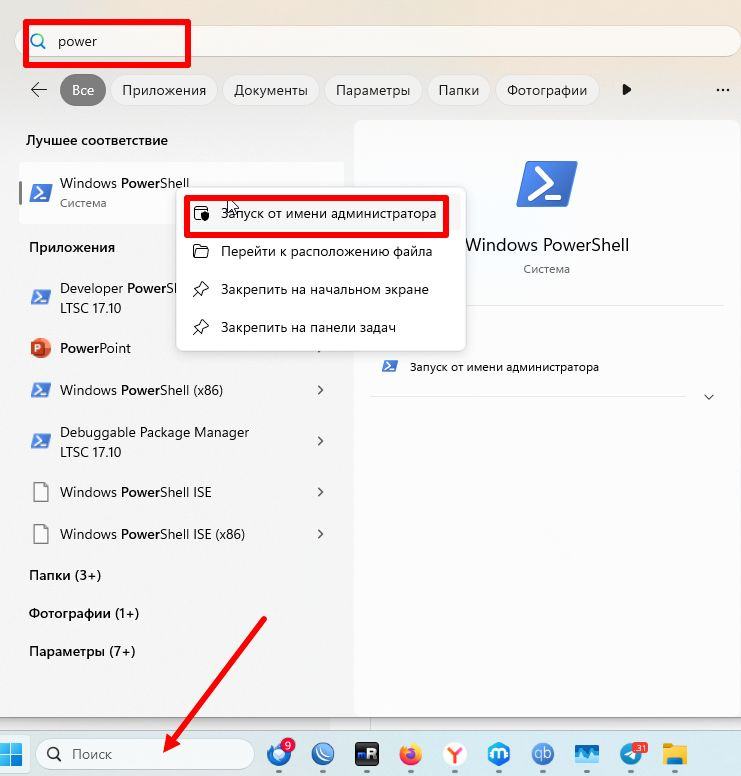

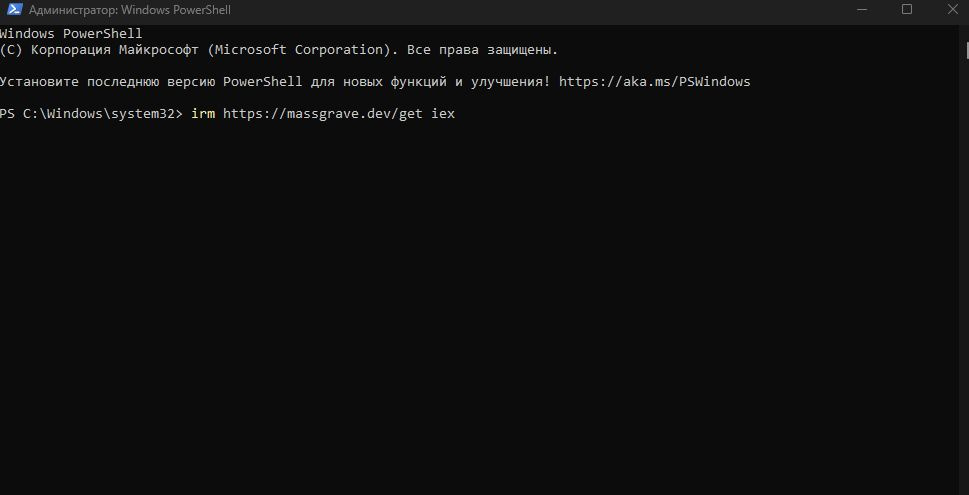

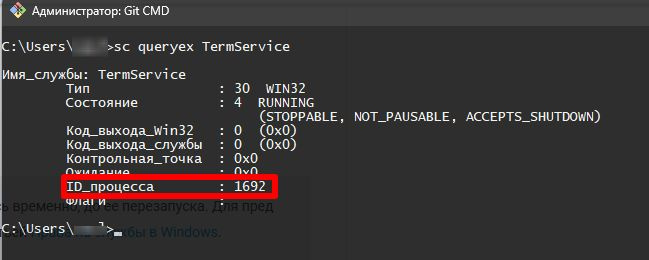

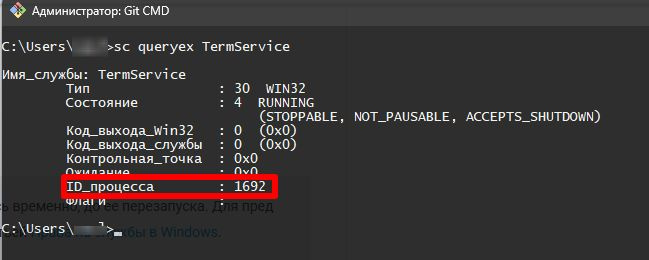

1. Отройте командную строку с правами правами администратора (иначе будет ошибка access denied) и выполите команду:

Приводиться пример на службе удалённых рабочих столов.

В данном случае PID процесса — 1692

2. Чтобы принудительно завершить зависший процесс с PID 1692 воспользуйтесь утилитой taskkill:

taskkill /PID 1692 /F

1. Отройте командную строку с правами правами администратора (иначе будет ошибка access denied) и выполите команду:

Приводиться пример на службе удалённых рабочих столов.

sc queryex TermService

В данном случае PID процесса — 1692

2. Чтобы принудительно завершить зависший процесс с PID 1692 воспользуйтесь утилитой taskkill:

taskkill /PID 1692 /F